O domínio do e-mail parece certo, mas é phishing!

O primeiro sinal que nos faz desconfiar de um e-mail de phishing é o endereço do qual ele foi enviado, além da classificação como Lixo Eletrônico, é claro. Se o domínio do endereço de e-mail do remetente é igual ao seu site, o e-mail então é verídico, certo? Errado.

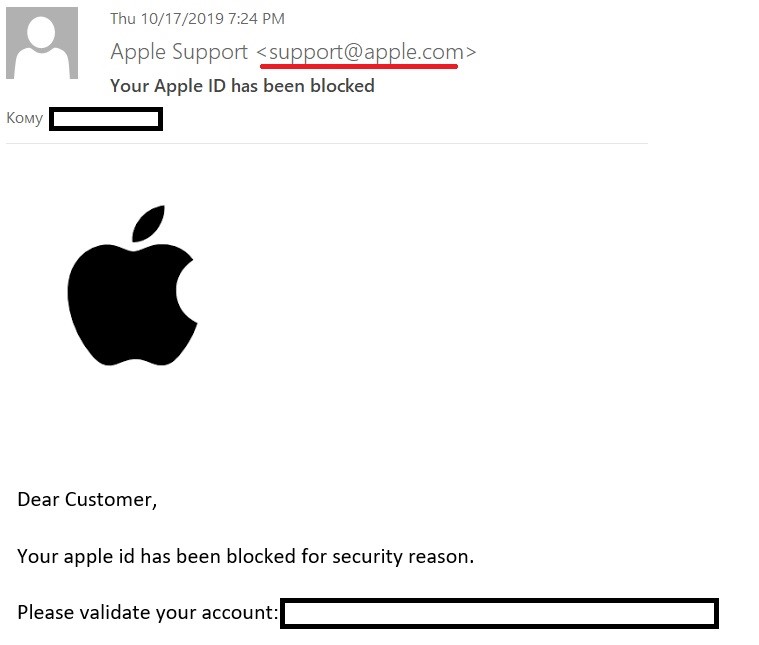

Esse é um dos e-mails de phishing que já recebi com essa característica:

Apesar de estar na caixa de lixo eletrônico e possuir um link suspeito em seu corpo, chama a atenção o endereço do remetente, com domínio igual ao original.

Também já recebi com o "domínio" dos Correios e do Mercado Livre.

O principal problema aqui é que o cliente de e-mail exibe um endereço no campo "De" que é diferente do endereço que foi usado para enviar a mensagem.

A comunicação entre os servidores usa a informação "De/Para" do Envelope do e-mail, mas o cliente exibe o "De/Para" do Header do e-mail.

O Envelope é descartado após chegar à caixa de correio, mas o endereço do remetente que estava no Envelope é adicionado ao Header como "Return-Path".

No cliente desktop do Outlook pelo menos, até onde sei, só é possível verifica o "Return-Path" após abrir o e-mail e ir em Arquivo >> Propriedades >> Cabeçalhos de Internet.

No e-mail do exemplo, encontrei o seguinte (ocultei o final):

"Return-Path: root@ubuntu-s-1vcpu-512mb-10gb-..."

No geral, o protocolo SMTP possui problemas de segurança e, por isso, foram criados o SPF, o DKIM e o DMARC.

O SPF verifica apenas o endereço do Envelope e ignora o campo "De" do Header (que o usuário realmente vê).

O DKIM permite que o e-mail seja assinado digitalmente, mas o e-mail falsificado pode ser enviado sem uma assinatura.

O DMARC corrige o mecanismo do DKIM e do SPF, fornecendo uma verificação do campo "De" do Header, mas ainda não foi amplamente adotado.

Ainda nos Headers do exemplo, pude notar o seguinte:

"spf=temperror"

"dkim=none"

"dmarc=none"

A falta de SPF, DKIM e/ou DMARC é inclusive um dos motivos do e-mail ser redirecionado para a caixa de Lixo Eletrônico. Mas também temos a questão de que poucos servidores de e-mail no Brasil possuem essas configurações.

Isso também foi citado por NewsletterOficial:

Menos de 1% dos servidores de e-mail no Brasil contam com padrões de segurança adequados

Além da falsificação de endereços, também há o tradicional spoofing, em que o atacante utiliza de endereços de e-mail semelhantes ao original para tentar enganar a vítima.

Pode até parecer difícil ser enganado, mas olhem esse caso citado no site da Kaspersky, onde o atacante usou caracteres Punycode que, ao serem convertidos para Unicode pelo cliente de e-mail, aparentam ser o domínio da Apple:

Artigo com mais detalhes:

Kaspersky alerta para crescimento de e-mail falsos

Muito obrigado por ter lido a minha primeira publicação. Não sou especialista em cyber security, mas sou um desenvolvedor com muito enteresse no assunto. Caso algum especialista leia o post, fique à vontade para opinar.

Para mais informações sobre endereços de e-mail falsificados, deixo esses dois links nos quais me baseei:

Faking e-mails: Why it is even possible

What is email envelope and email header