Cibercriminosos usam o poderoso motor BatCloak para tornar o malware completamente indetectável.

Desde setembro de 2022, um mecanismo de ofuscação de malware totalmente indetectável (FUD) chamado BatCloak tem sido usado para implantar várias variantes de malware enquanto continua a evitar a detecção de antivírus.

Essas amostras permitem que "atores de ameaças carreguem várias famílias de malware e as explorem facilmente por meio de arquivos em lote altamente ofuscados", disseram os pesquisadores da Trend Micro.

Cerca de 79,6% dos 784 artefatos encontrados não foram detectados por nenhuma solução de segurança, acrescentou a empresa de segurança cibernética, destacando a capacidade do BatCloak de contornar os mecanismos de detecção tradicionais.

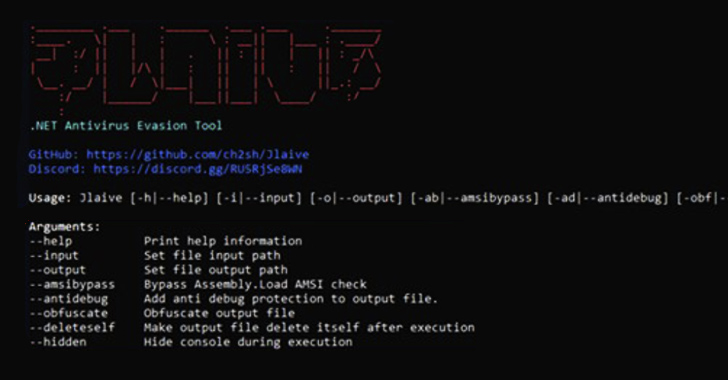

O mecanismo BatCloak é a base para uma ferramenta pronta para uso chamada Jlaive, que inclui a capacidade de ignorar a interface de varredura antimalware (AMSI), bem como compactar e criptografar a carga útil principal para maior evasão de segurança.

Embora a ferramenta de código aberto esteja offline desde setembro de 2022, quando foi disponibilizada no GitHub e GitLab por um desenvolvedor chamado ch2sh, ela é anunciada como o "EXE to BAT Cryptocurrrator". Mais tarde foi clonado e modificado por outros, e adaptado para linguagens como Rust.

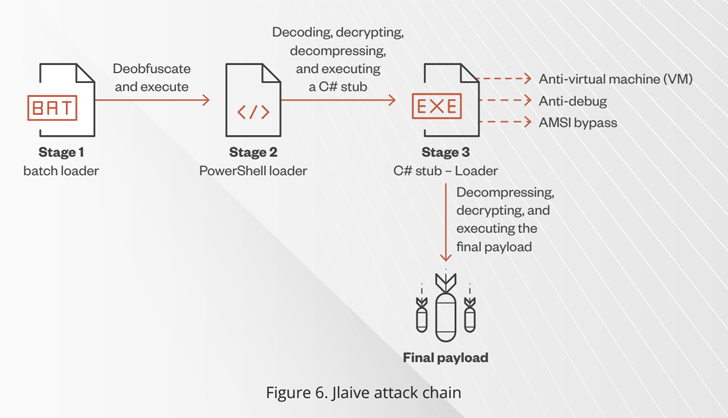

A carga útil final é encapsulada usando três camadas de carregadores — um carregador C#, um carregador PowerShell e um carregador em lote — este último servindo como ponto de partida para decodificar e descompactar cada estágio e, por fim, acionar o malware oculto.

"O carregador em lote contém um carregador em PowerShell ofuscado e um binário C# criptografado', afirmaram os pesquisadores Peter Girnus e Aliakbar Zahravi. 'No final, o Jlaive utiliza o BatCloak como um mecanismo de ofuscação de arquivo para ofuscar o carregador em lote e salvá-lo em disco."

'A decisão de transicionar de um modelo de código aberto para um modelo de código fechado, tomada pelo desenvolvedor do ScrubCrypt, pode ser atribuída às conquistas de projetos anteriores, como o Jlaive, bem como ao desejo de monetizar o projeto e protegê-lo contra replicação não autorizada', afirmaram os pesquisadores.

Além disso, o ScrubCrypt foi projetado para ser compatível com várias famílias de malware conhecidas, como Amadey, AsyncRAT, DarkCrystal RAT, Pure Miner, Quasar RAT, RedLine Stealer, Remcos RAT, SmokeLoader, VenomRAT e Warzone RAT.

"A evolução do BatCloak destaca a flexibilidade e adaptabilidade desse mecanismo e enfatiza o desenvolvimento de ofuscadores de lote FUD', concluíram os pesquisadores. “Isso mostra a presença dessa técnica no cenário moderno de ameaças.”