CTF: Sakura Room - tryhackme

Sakura Room

Fala turma! Hoje queria compartilhar com vocês uma experiência divertida e empolgante. CTF — Capture The Flag — para quem não conhece, se trata de um Wargame de hackers, ou entusiastas do Pentest e OSINT.

Esse que vou mostra-los, se trata de uma sala do TryHackMe de OSINT — Open source intelligence — , muito fácil, nível básico das salas do TryHackMe. Porém, bastante empolgante para quem quer começar os estudos nesta área.

Sem mais delongas, bora lá!

Tarefa 1:

Primeiramente temos um background sobre o alvo, com um link que redireciona para uma pagina externa, onde podemos encontrar esta imagem:

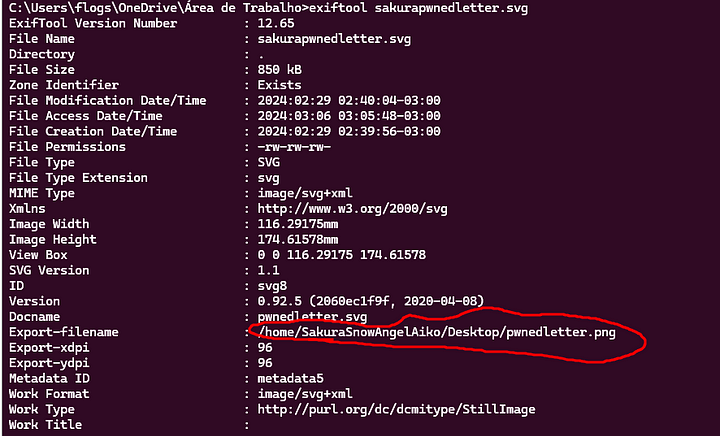

O próximo passo, é fazer o download da imagem, pois podemos procurar por metadados. Para nos auxiliar nesta tarefa, chamaremos nosso velho amigo Exiftool.

exiftool "nome do arquivo.extensão" - sem aspas

Rodando o programa na imagem escolhida, podemos extrair os metadados da imagem, fazendo isto na imagem consegui os seguintes resultados:

Podemos responder observando o diretório Linux que deu origem a imagem analisada. Obtendo assim o usuário: SakuraSnowAngelAiko.

DICA RÁPIDA:

Para fazer download de conteúdos como: imagens, pdf, documentos etc. Sempre recomendo a utilização do Wget, pois ele não modifica os metadados da imagem. Alguns navegadores hoje em dia acabam por alterar.

Tarefa 2:

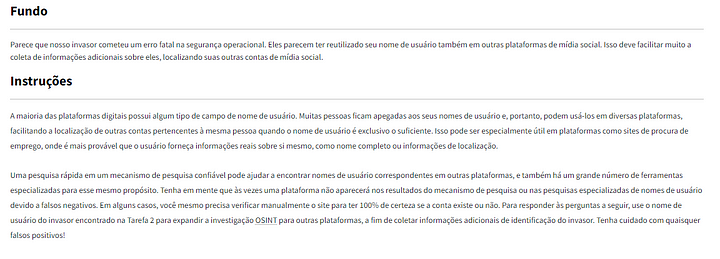

Aqui temos novamente o background da situação e algumas instruções. Para contextualizar, devemos analisar as mídias sociais, pois nosso querido atacante acabou cometendo um erro bastante comum, utilizar o mesmo nome de usuário em diversas mídias sociais e sites pela internet.

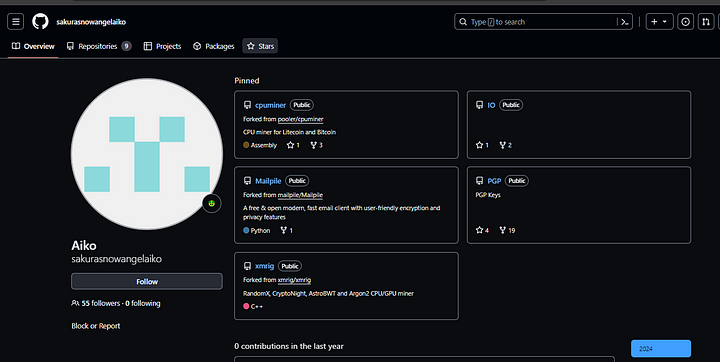

Para fazer isso temos diversas opções, Google Hacking, Sherlock — Programa que busca por nomes de usuários nas redes sociais — , farei com sherlock, mas poderíamos facilmente inserir o nome de usuário no Google entre aspas duplas.

Sherlock é um programa Open Source, contendo um repositório no GitHub.

Instalar é bem simples, apenas siga o passo a passo.

Agora vamos utilizar a ferramenta!

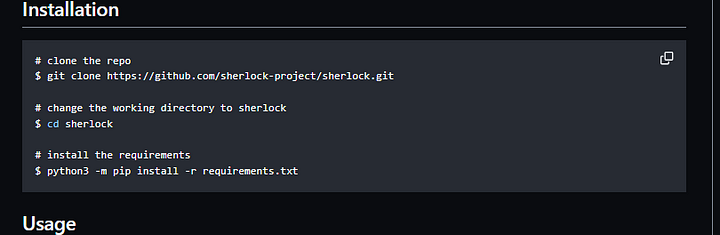

Conseguimos encontrar 10 resultados com o mesmo nome de usuário, mas nem todos realmente existem, porém, GitHub chamou minha atenção.

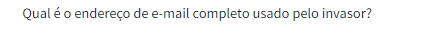

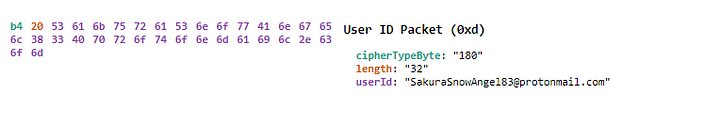

Podemos observar alguns repositórios fixados logo de inicio, PGP — chamou minha atenção por se tratar de uma chave criptografa para email — .

E as perguntas foram:

Para resolver a segunda questão, verifiquei o repositório “PGP”, onde pude encontrar a chave privada do usuário, assim podendo decodificar e tomar ciência do email cadastrado na chave.

Chegando assim a resposta da nossa segunda pergunta!

Agora, para sabermos a resposta da primeira questão, vamos voltar ao nosso querido e fiel, Google Hacking (Dorks).

Pesquisando um pouco mais, pude encontrar um perfil no LinkedIn, com nome de Aiko Abe.

Assim, chegando a resposta da primeira pergunta. Aiko Abe, é o nome completo de nossa atacante!

Tarefa 3:

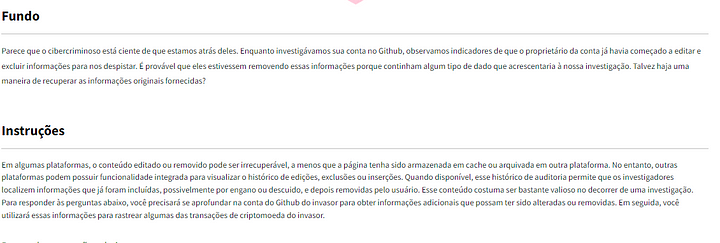

Como de costume dessa sala, temos nosso background e instruções para esta parte do CTF.

Aqui temos já algumas dicas, para aqueles observadores e cientes de plantão, podemos notar a menção ao serviço, archive.org.

E também sobre o nosso caro GitHub, que armazena as alterações feitas em repositórios.

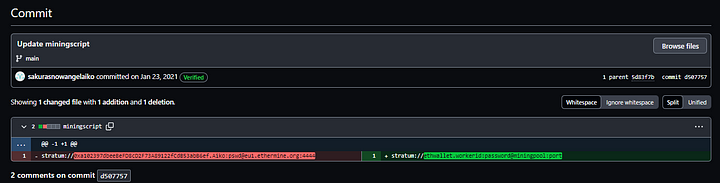

No repositório “ETH”, podemos notar um commit que fora alterado, assim chegamos a primeira resposta das perguntas.

Podemos de cara já tentar a dica do repo, mas pesquisando a ID da carteira no Google, já tiramos nossas conclusões.

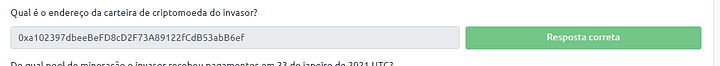

A segunda pergunta também é bem simples

Basta colocar a ID da carteira que encontrou no commit alterado.

Agora nos deparamos com a terceira pergunta

Devemos neste momento voltar para o site etherscan.io, enunciado acima, para investigar o histórico de transações da carteira de criptomoeda.

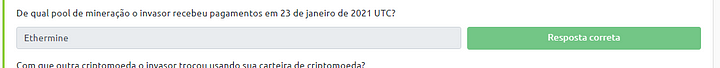

Quarta pergunta

Novamente uma questão simples, que pode ser respondida na mesma página que a anterior.

Tarefa 4:

Clicando no link, nos redireciona para essa imagem:

“Não pense que eu não vi oque está fazendo!”

“Você não vai me pegar, aliás. Estou a caminho de casa, tchauuuu”

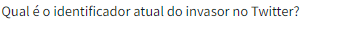

Chegando a primeira pergunta, vamos a busca! Percebemos pelas buscas anteriores que o twitter da nossa atacante continha um nome de usuario diferente dos anteriores, portando fiz uma busca no twitter para apenas com “sakura aiko”, para ver oque achava.

Clicando no primeiro resultado, pude perceber que se tratava realmente do twitter da nossa atacante.

Passando para a segunda pergunta, agora temos que garimpar por informações postadas em seu twitter.

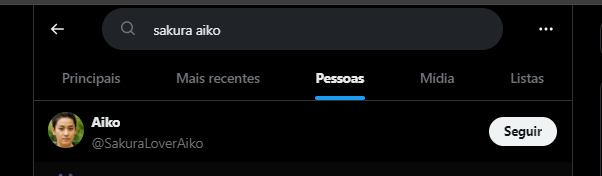

Pude notar um “enigma”, a dica seria o “DEEP Pasted” encontrado em um de seus tweets citando a deep web, já mencionado no background da tarefa. Se trata de uma alternativa do Pastebin da rede onion.

Estava com preguiça de entrar na deep web e pesquisar sobre, então me dei ao trabalho de pegar uma dica, que me levou a essa imagem:

Ainda bem, por acaso, porque a url não estava funcionando na rede tor, verifiquei. Na propria dica ainda relatavam esse problema.

Chegando a resposta da segunda pergunta, que se trava da url da imagem acima.

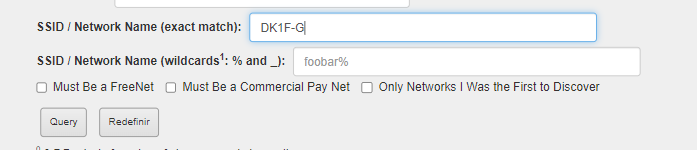

Assim chegando a terceira e ultima pergunta dessa fase, qual seria o BSSID? BSSID seria o Mac do dispositivo wifi.

Para nos auxiliar nessa fase, precisei recorrer ao nosso querido Wigle — um repositório open source de redes wifi pelo mundo — .

Analisando a imagem das redes wifi, podemos notar que existe uma anotação ao “Home Wifi”, contendo seu nome e senha anotados. Agora só precisamos colocar o nome da rede no wigle e fazer uma busca.

Que nos retorna o BSSID e um map para sabermos aonde esse wifi está fisicamente no mundo. Assim terminamos a penultima fase desse OSINT.

Tarefa 5:

Reta final! Agora, estamos poucos passos de concluir nosso CTF, e desvendar de uma vez por todas nosso atacante.

Investigando a conta, pude notar que a reta final provavelmente se basearia no perfil.

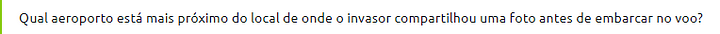

Consegui achar este tweet

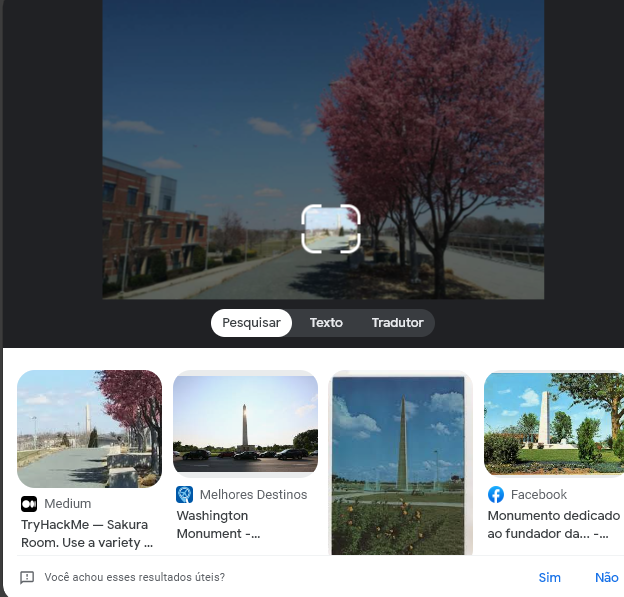

Verifiquei metadados e, nada. Então, vamos para busca reversa no Google, a principio nossa querida Flor de cerejeira estava atrapalhando

Então comecei a focar em elementos da imagem, como o prédio ao lado, tentei ver o avião acima, mas, percebi um certo elemento ao fundo da imagem.

Já achei coisas relacionadas ao próprio CTF, porém, ao lado tínhamos uma menção ao “Washington Monument” — Obelisco — . Então podemos afirmar que se tratava de Washington, Estados Unidos. Logo a resposta seria o Aeroporto da cidade.

Sigla em Ingles: DCA

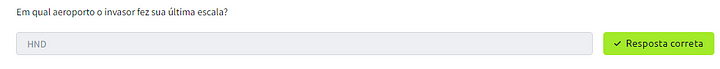

Proxima pergunta!

Na conta do Twitter, tínhamos varias publicações, 3 delas contendo informações sobre a sua viagem.

Podemos ver que se trata de uma sala de companhia área Japonesa.

Porém, a mesma continha esses lounge em diversos aeroportos. Então, teremos que filtrar mais!

Para fazer isso teriamos que saber aonde seria sua casa, lembra da fase passada? Verificando a localização no mapa da sua rede wifi, percebi que morava na cidade de Hirosaki.

Assim, chemei nosso controverso amigo GPT e pedi a ele uma lista de aeroportos que fazia escala de DCA com destino a Hirosaki. Me retornou uma lista de aeroportos que faziam escala nessa proximidade, então testei um por um, até encontrar o certo.

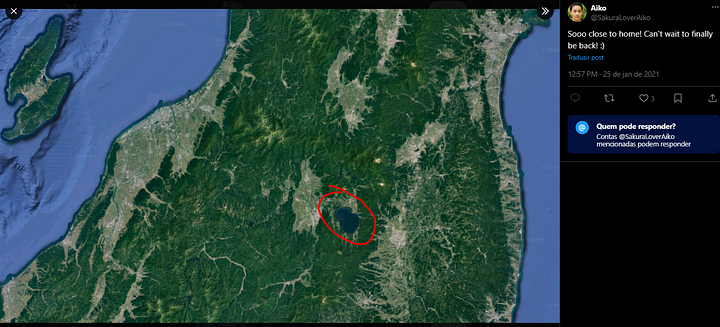

Em uma de suas publicações, temos essa imagem:

Podemos notar que existe esse lago quase ao meio da imagem, filtrando no Google Maps, cheguei finalmente a resposta.

Assim chegando a resposta.

Finalmente, chegando o final dessa narrativa, com uma pergunta simples que já havíamos encontrado a resposta anteriormente no mapa do Wigle.

Acabei digitando com pressa e errado umas letras, mas nosso querido CTF já dei como certa, Hirosaki, sua cidade “casa”.

Conclusão

E essa foi nossa jornada simples, porém reveladora, de um CTF que se trata de OSINT — garimpar dados na rede publica — . Espero que tenham gostado, trarei mais CTF em forma de writeups no futuro, indo do médio até o avançado. Já dando um spoiler, o próximo será temático da serie Mr Robot, e este meus amigos, terá muitas coisas boas, como escalação de privilégios e reverseshell. Agradeço a todos que chegaram até aqui!