Como bloquear regiões não utilizadas na AWS com AWS Organizations

O que é o AWS Organizations?

Descrição tirada do site da AWS: O AWS Organizations é um serviço de gerenciamento de contas que permite consolidar várias contas da Contas da AWS em uma única organização que você cria e gerencia centralmente. mais aqui…

Qual o objetivo?

O objetivo não é só direcionar o uso interno da conta corporativa da empresa na AWS, mas principalmente manter um nível de segurança mais controlado, vide que caso a conta seja hackeada, sequestrada, ursupada ou saqueada, teremos melhor visão das regiões que estamos utilizando, sendo que seria díficil visualizar o uso em regiões fora do nosso cotidiano. Esse tipo de ataque é comum, os atacantes fazem uso de regiões bem diferentes das tradicionais e até notarmos, já pode ser tarde.

Depois da breve explicação, vamos as vias de fato, vamos configurar as políticas necessárias e aqui eu adianto que o cenário atual que me encontro é uma conta organizada por 3 OU (unidades organizacionais) sendo uma para DEV, STG e PROD. Nossa estrutura segue mais ou menos o padrão recomendado pela comunidade:

Dito isso, vamos iniciar nosso passo a passo, vulgo tutorial:

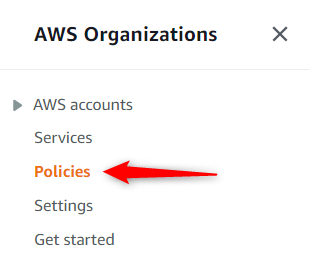

- Acesse o serviço AWS Organizations e clique em Policies:

- Agora você precisa ativar o item Service control policies caso esteja desativado.

-

Nesse passo vamos está criando nossa política e para não deixar você na mão, deixo aqui o link com um modelo de policy para uso, clique aqui…

-

Clique em Policies no menu lateral, depois em Service control policies e por último em Create policy.

- Copie a policy disponibilizada no passo 3 e cole na área de edição aberta, de um nome para sua policy, recomendo um padrão que é o nome da policy (Sid) seja o nome da sua policy. Sua tela deverá se parecer como essa:

- Antes de criar sua policy, vamos entendê-la:

NotAction: definimos aqui os serviços que continuarão funcionando nessa região, eles não serão impactados pelo bloqueio, isso é porque os mesmos operam na região global, eles não trabalham no nível de regiões.

RequestedRegion: aqui você seta qual região será liberada, nesse caso somente a região us-east-1 poderá ser usada quando setarmos a policy na organização, as outras serão bloqueadas.

- Clique em Create policy.

Por enquanto nada foi de fato alterado na sua infraestrutura, agora é preciso configurar essa política para ser aplicada na sua organização, vamos aos passos, vulgo tutorial again.

- Clique em AWS Accounts no canto superior esquerdo da sua tela e escolha qual a organização deseja aplicar a policy:

- Após ter escolhido sua organização, vamos fazer a configuração, clique em policies, depois em Attach, escolha a policy criada e clique em Attach policy.

Finalizamos aqui os procedimentos, valeu galera.