🚨 Alerta de Segurança: Entenda o Risco do Open Redirect

Olá, pessoal! 👋 Hoje vou falar sobre um tema importante para a segurança digital: a vulnerabilidade conhecida como Open Redirect (Redirecionamento Aberto). Esse é um problema sério que pode afetar tanto usuários comuns quanto empresas, e é crucial entender como ele funciona para se proteger. Vamos lá? 🛡️

🔍 O que é Open Redirect?

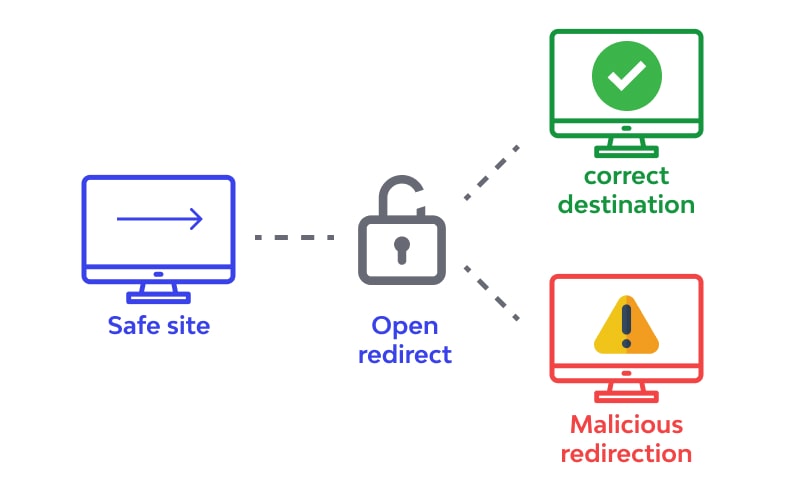

Open Redirect é uma falha de segurança que ocorre quando um site permite que um atacante redirecione os usuários para URLs maliciosas, usando um domínio confiável como "ponte". Isso pode ser explorado para golpes de phishing, distribuição de malware e outras atividades fraudulentas. 😱

💻 Como Funciona?

Imagine um site legítimo que tem um endpoint como este:

https://siteconfiavel.com/redirecionar?url=https://site-malicioso.com

Se o site não validar corretamente o parâmetro url, um atacante pode substituí-lo por qualquer link, enganando os usuários e ferramentas de segurança.

Exemplo de Exploração:

https://siteconfiavel.com/redirecionar?url=https://phishing.com

Nesse caso, o usuário é levado a um site de phishing, mas acredita estar seguro porque o redirecionamento partiu de um domínio confiável. 😨

⚠️ Riscos do Open Redirect

- Phishing: Atacantes podem criar páginas falsas para roubar dados sensíveis, como senhas e informações bancárias.

- Distribuição de Malware: Redirecionamentos podem levar a sites que instalam vírus ou outros programas maliciosos.

- Abuso de Reputação: Domínios confiáveis são usados para legitimar URLs maliciosas, enganando até sistemas de segurança.

🔐 Como se Proteger?

Se você é um desenvolvedor, trabalha com segurança da informação ou tecnologia, aqui estão algumas dicas para evitar essa vulnerabilidade:

-

Valide URLs Redirecionadas:

- Restrinja redirecionamentos apenas a domínios autorizados.

- Use expressões regulares (regex) para bloquear URLs suspeitas.

-

Use Tokens Assinados:

- Implemente tokens (como JWT) para garantir que o parâmetro de redirecionamento não seja alterado.

-

Adote Headers de Segurança:

- Configure

Content-Security-PolicyeReferrer-Policypara mitigar riscos.

- Configure

-

Faça Testes de Segurança:

- Realize auditorias e pentests para identificar e corrigir falhas.

📜 Conformidade e Boas Práticas

A correção de vulnerabilidades como o Open Redirect está alinhada com diretrizes importantes, como:

- OWASP Top 10: Categoria A1 - Controle de Acesso Quebrado.

- LGPD (Lei Geral de Proteção de Dados): Exige medidas técnicas para proteger dados pessoais.

- ISO/IEC 27001: Controles para proteção contra código malicioso e validação de entrada.

🌟 Conclusão

O Open Redirect é uma falha que pode ter impactos graves, mas com as práticas corretas, é possível mitigar os riscos. Se você é usuário, fique atento a links suspeitos, mesmo que pareçam vir de fontes confiáveis. Se você é desenvolvedor, revise seus endpoints e implemente validações robustas.

Juntos, podemos tornar a internet um lugar mais seguro! 💪

Compartilhe essa informação e ajude a conscientizar mais pessoas! 🚀